这年头上个网都不轻松,啥都要讲个“安全隐蔽”,尤其是用那啥vmess传输协议的,很多人就老说这个不容易被封。这话嘞有点道理,但也不是完全对的哟。今天就唠唠这vmess传输协议,咋个用法更不容易被封。

先来说说,这vmess嘞其实就是V2Ray这个工具里头的一个传输协议。简单讲就是咱们平常上网,用它来帮忙加密呀、隐身啥的。按理说,信息是加密的,别人不知道咱们在干啥,照理不该被封,可其实情况还复杂着呢。

为啥vmess传输协议容易被封

有些人说“vmess+ws不容易被封”,这话也有个来龙去脉。ws是WebSocket的意思,这技术就是让流量看着像咱们正常浏览网页似的,可问题在于,这协议它有固定特征。要是直连那种,像Shadowsocks和V2Ray里的vmess,一旦被识别到了,那分分钟就被封。

你想嘞,网络审查现在都多严格了!特别有些地区,只要发现流量不正常,那直接就是一刀切。为啥有时候大家会抱怨“vmess秒封”?就是因为vmess的特征很容易被GFW识别,这跟是不是加密没啥关系,关键是被标识出来的特征太明显了。

如何提高vmess协议的隐蔽性

那咋办呢?有些人就有几个小招,咱们也说说:

- 端口随机化:用不常见的端口,这样能稍微躲避点儿审查。常见端口一封一大片,但换个小众的端口,就能多活几天。

- 伪装流量:咱可以把vmess和WebSocket结合,搞个“vmess+ws”的组合,加上TLS加密,伪装成网页浏览流量。这样看起来就跟普通网页访问似的,对审查机制也算是一种“误导”。

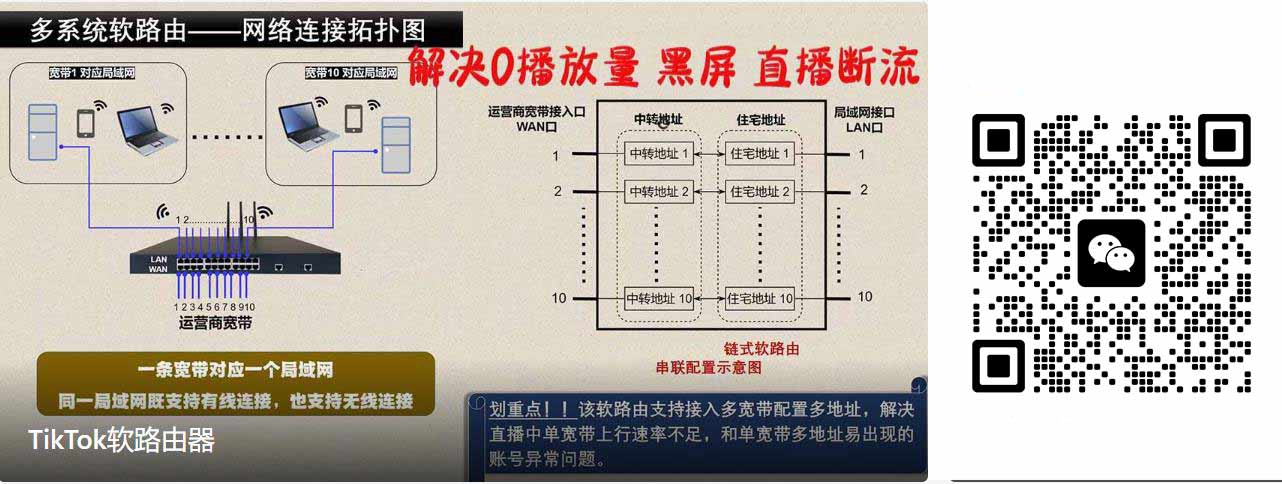

- 中转隧道:再高端一点的就用国内中转隧道。意思就是先在国内搞个服务器,走完国内线路再出国,这样能让咱的流量更隐蔽一些,不那么容易被审查系统给逮住。

这些方法咋说呢,都是一点小技巧,想完全不被封还是有难度哟。不过,把vmess+ws和TLS加密配合好,这些都加起来,能降低被封的风险。

Vmess传输协议的优势

要说这vmess传输协议确实有几个好处,比如它支持多种加密方式,不容易被人窃听,安全性算不错的。

- 隐私保护强:vmess的加密内容让别人看不清你具体传啥信息,这对咱上网隐私算是个保护。

- 传输效率高:vmess算是目前比较快的协议了,不像老旧的代理工具那么卡,这也是大家愿意用它的原因。

不过正因为它有这些明显的特征,所以才容易被审查系统盯上。为了加强这隐蔽性,有些人还会加上伪装机制,比如把流量伪装成https或http的形式,甚至用其他传输协议混合,这样能提高一点安全性。

Vmess不易被封的做法

说来说去呀,这vmess传输协议要是想不被封,真是得多花点心思。方法也不是绝对的,下面咱再简单总结一下咋做不容易被封:

- 1. 换端口,用那些少见的端口号;

- 2. 用vmess+ws,伪装成正常网页流量;

- 3. 用国内中转隧道,增加隐蔽性;

- 4. 加TLS加密,给流量套个保护层。

当然了,这些方法只是减少被封的风险,vmess协议嘛,要是真做到百分百不被封,那还得技术再升级。咱们也只能根据现有条件多加点防护,确保不被审查系统一眼识别。

总之呀,这vmess传输协议用好了确实有用,但要是偷懒不加伪装那风险还是大。大家用的时候呀,还是小心为妙,多做点功夫准没错。

Tags:[vmess传输协议, vmess不容易被封, V2Ray, 网络封锁, 伪装流量]